NTLMNew Technology LAN Manager の略で、リモート ユーザーを認証し、セッション セキュリティを提供するために使用されるプロトコルのセットです。攻撃者によるリレー攻撃で悪用されることがよくあります。これらの攻撃には、攻撃者が制御するサーバーに対する認証を行う、ドメイン コントローラーなどの脆弱なネットワーク デバイスが関与します。これらの攻撃を通じて、攻撃者は権限を昇格させ、Windows ドメインを完全に制御できるようになります。 NTLM は Windows サーバー上に依然として存在しており、攻撃者はリレー攻撃に対する保護をバイパスするように設計された ShadowCoerce、DFSCoerce、PetitPotam、RemotePotato0 などの脆弱性を悪用する可能性があります。さらに、NTLM はハッシュ送信攻撃を可能にし、攻撃者が自分自身を侵害されたユーザーとして認証し、機密データにアクセスできるようにします。

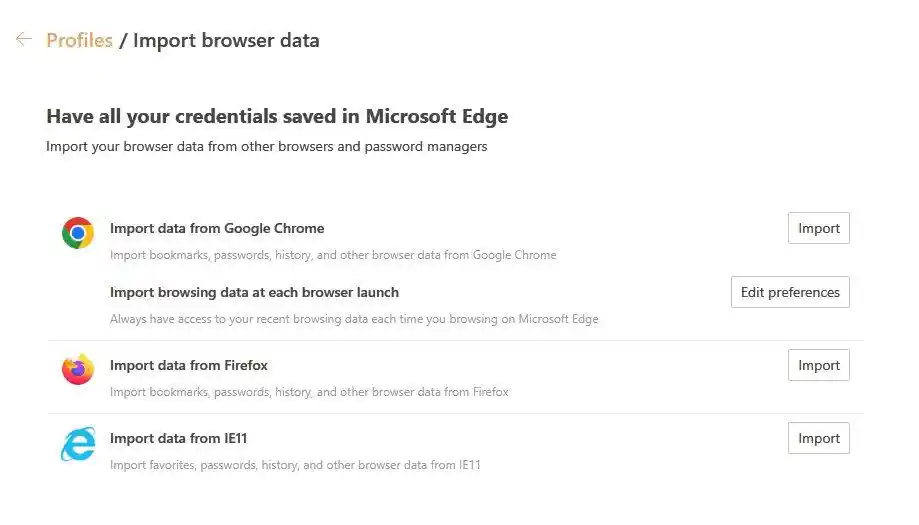

エッジ削除クッキー

これらのリスクを軽減するために、Microsoft は Windows 管理者に対し、NTLM を無効にするか、Active Directory 証明書サービスを使用して NTLM リレー攻撃をブロックするようにサーバーを構成することを推奨しています。

現在、Microsoft は Kerberos に関連する 2 つの新機能に取り組んでいます。 1 つ目の機能である IAKerb (Kerberos を使用した初期およびエンドツーエンドの認証) を使用すると、Windows は、DNS、netlogon、DCLocator などの追加のエンタープライズ サービスを必要とせずに、リモート ローカル コンピューター間で Kerberos メッセージを送信できます。 2 番目の機能には、Kerberos のローカル キー配布センター (KDC) が含まれており、Kerberos サポートをローカル アカウントに拡張します。

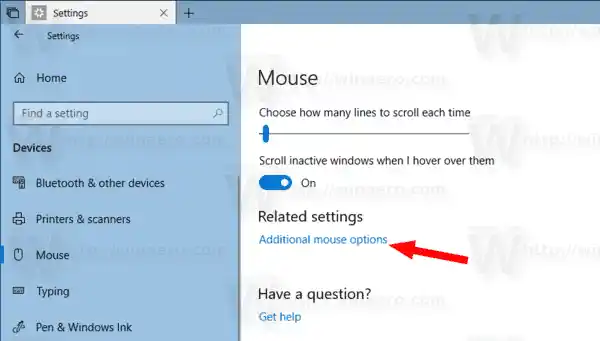

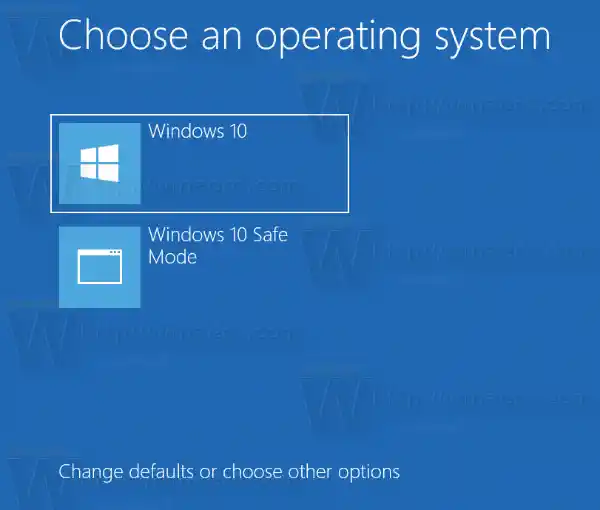

Windows 10の背景の写真

さらに、Microsoft は NTLM 制御を強化し、管理者が環境内での NTLM の使用をより柔軟に監視および制限できるようにする予定です。

これらの変更はすべてデフォルトで有効になり、ほとんどのシナリオで構成を必要としません。 述べました会社によって。 NTLM は、既存のシステムとの互換性を維持するためのフォールバック オプションとして引き続き利用できます。